- 다른 앱으로 위장…휴대폰 정보 절취 및 무단 조작

- 특정 소수 한국인을 겨냥한 첩보전 도구 가능성 커

북한이 국가 역량을 크게 기울이는 분야 중 하나가 사이버전이다. 지난 2월 북한 해커 그룹 라자루스가 14억 6000만 달러 어치의 암호화폐를 절취한 데 이어 최근에는 북한제 스파이웨어가 구글의 앱 판매소 '플레이 스토어'에 나타났다. 스파이웨어는 침투한 기기와 사용자로부터 데이터를 수집해 동의 없이 제3자에게 전송하는 악성 소프트웨어다.

13일(현지시간) 사이버 보안기업 룩아웃이 발표한 보고서에 따르면 구글 플레이 스토어에 북한 해커들이 만든 것으로 보이는 스파이웨어 ‘코스파이(KoSpy)’가 등장했다. 해당 스파이웨어는 지난 2022년과 2024년에도 발견된 바 있다.

룩아웃은 코스파이가 APT37, APT43 등의 북한 해커 그룹과 연관돼 있음을 알아냈다. 이 그룹들은 이전에도 북한 사이버 첩보전에 동원됐던 곳들이다. 도메인 이름과 IP 주소 등 이 스파이웨어의 인프라 구조는 북한의 멀웨어 및 지휘통제망과 연결돼 있었다.

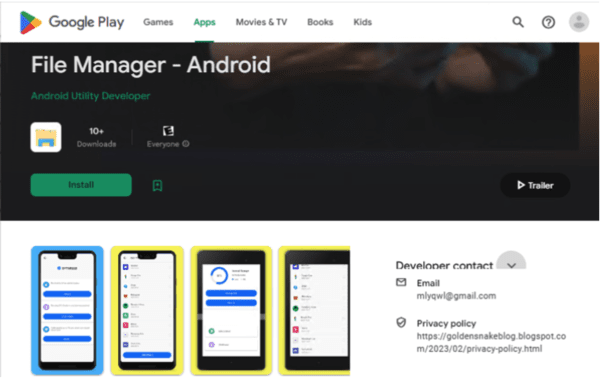

룩아웃의 조사결과 코스파이는 앱 ‘안드로이드용 파일 매니저’, ‘휴대폰 관리자’, ‘스마트 관리자’, ‘카카오 보안’ ‘소프트웨어 업데이트 유틸리티’ 등 5가지의 앱으로 위장하고 있었다. 이들 앱은 기본 인터페이스를 사용해 안드로이드 휴대폰의 내부 설정에 접근할 수 있다.

코스파이에 감염된 안드로이드 휴대폰은 문자 메시지, 통화 기록, 저장된 파일, 키스트로크, 기(旣) 설치된 앱 목록 등의 자세한 정보들을 제3자(해커)의 서버에 고스란히 넘겨준다. 해커는 코스파이로 휴대폰의 카메라와 마이크도 마음대로 조작할 수 있고, 휴대폰 화면 스크린샷도 촬영할 수 있다. 이 스파이웨어가 북한의 사이버 첩보전에 사용되고 있다고 보는 근거다.

룩아웃의 보안정보 연구부장인 크리스토프 히베이슨은 이 스파이웨어가 “다수의 일반 대중보다는 소수의 특정한 사람들을 표적으로 하고 있다”고 보았다. 그렇게 보는 이유는 이 스파이웨어 앱의 다운로드 횟수가 10여 회 정도로 얼마 되지 않기 때문이다.

코스파이로 누구를 공격하려 했는지는 현재까지 불명이다. 룩아웃은 코스파이의 설계 및 언어 설정 방식으로 볼 때 한국에 거주하는 한국어 및 영어 사용자가 표적일 가능성이 크다고 진단했다. 코스파이의 인터페이스는 한국어와 영어를 지원하고, 코스파이의 위장 앱 중에는 한국어 제목을 가진 것이 있었기 때문이다.

룩아웃은 다른 앱 스토어인 APK 퓨어에서도 코스파이를 발견했다. 또한 구글의 클라우드 데이터베이스 인프라 파이어스토어에도 코스파이가 감염돼 파이어스토어의 설정을 바꾼 사실을 알아냈다.

룩아웃의 보고를 받은 구글은 플레이 스토어에서 발견된 코스파이를 모두 삭제했으며, 코스파이로 조작된 설정들을 비활성화했다. 구글 대변인 에드 페르난데스는 “구글 플레이 스토어는 발견된 코스파이로부터 사용자들을 자동적으로 보호하고 있다”고 밝혔다. 하지만 구글은 북한과의 연관성 등 코스파이의 세부 사항에 대해 룩아웃과 의견을 같이 하는지 여부는 밝히지 않았다. /이동훈 기자 ldh@sandtimes.co.kr